Eduard Rosé bereist als Cellist halb Europa und die USA, bevor er nach Weimar zieht und dort an der Musikhochschule lehrt. Nachdem er einen Brief nicht wie verordnet mit "Israel" unterschreibt, wird er von der Gestapo im Marstall inhaftiert. Am 24. Januar 1943 stirbt Eduard Rosé an einer Lungenentzündung im Ghetto Theresienstadt.

Weimar - Das Bauhaus, die Weimarer Klassik und die Hitlerjugend haben von hier aus Deutschland und die Welt verändert. Unter der Strahlkraft der Aufklärung lässt sich die braune Vergangenheit der Kulturhauptstadt angenehm vergessen.

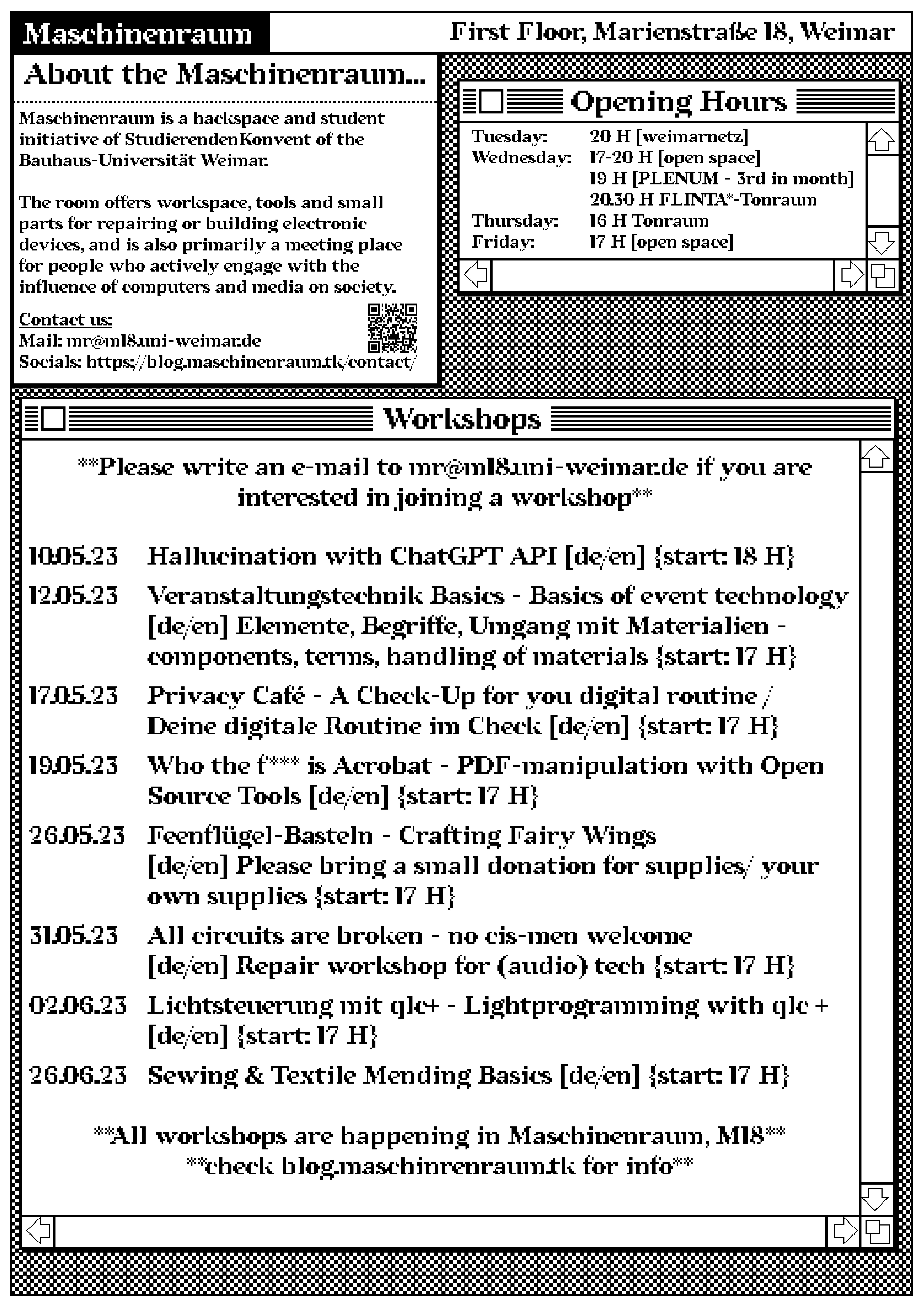

Was dabei stören könnte? Die goldenen Stolpersteine in der Marienstraße offensichtlich, die an die verfolgten und teils in Konzentrationslagern ermordeten Jüdinnen und Juden erinnern.

Vandalismus an den Stolpersteinen (Bildquelle: pol.b.uniweimar, Instagram)

Inbesondere die Steine in der Marienstraße, in nächster Umgebung zur Universität und dem Haus der Studierenden, waren in den vergangenen Jahren mehrmals Ziel von antisemitischen Vandalismus. Erst vor einem Monat in der Nacht vom 5. auf den 6. Oktober wurden die mit Gips gezielt überschüttet. Das Referat "Politische Bildung" kommentiert in einem Beitrag: "Durch das Unkenntlichmachen der Stolpersteine wird das Gedenken an die Opfer des Holocaust geschändet und versucht, diesen Teil der Geschichte auszulöschen."

Gedenkveranstaltung an der Marienstraße 16

Dass in Weimar auch ein anderer Umgang mit diesen Orten der Erinnerung möglich ist, beweist das "Netzwerk 9. November" mit der Aktion "Klang der Stolpersteine". Anlässlich des Jahrestags der brutalen Reichsprogromnacht im Jahr 1938 wurde dezentral an den verschiedenen Stolpersteinen in der Stadt das Gedenken durch vielfältige musikalische Beiträge begleitet.

Jenny-Fleischer Alt wird in der Stadt als berühmte und erfolgreiche Sopranistin bejubelt, als das Hoftheater sie von Wien nach Weimar verpflichtet. Dank ihres Erfolgs zieht sie mit ihrem Mann in eine Villa in der Belvederer Allee. Später nimmt sie dort ihre beiden Schwestern auf. Die Gestapo macht die Villa zum "Judenhaus" und zwingt Jenny-Fleischer Alt weitere vertriebene jüdische Mitbürger:innen, wie auch Eduard Rosé, aufzunehmen. Kurz nach dem Tod ihrer kranken Schwester und ohne die Möglichkeit, die Vertriebenen in ihrem Haus weiter zu unterstützen, begeht sie Suizid. In dem Haus von Jenny Fleischer-Alt befindet sich heute das Büro des Kanzlers.

Der maschinenraum ist überzeugt: Unsere Hochschulgemeinschaft darf es nicht zulassen, dass rechte und antisemitische Gewaltaktionen in der Marienstraße die Berichterstattung um die Stolpersteine einnehmen. Dort, wo im Jahr 2007 der erste Stolperstein in Weimar verlegt wurde. Es liegt an uns, vereint mit würdevollen Formen des Gedenkens, unsere Anteilnahme mit den jüdischen Schicksalen in der Straße Ausdruck zu verleihen.

Wir möchten alle Lesenden dazu bewegen, sich einen Moment Zeit zu nehmen und mehr über die Geschichten der jüdischen Bewohner:innen in der Marienstraße und Belvederer Allee zur erfahren.