Oktober 27th, 2018 § § permalink

An der M18 findet ihr ab jetzt auch einen selbstgebauten Feinstaubsensor. Sieht aus wie ein Nistkasten, hat aber mehr Kabel.

Kein Nistkasten (außer für Staubpartikel).

Warum der da rumhängt? Die leider immer noch aktuellen Debatten über den Betrug der deutschen Automobilbranche bei Abgaswerten habt ihr ja vielleicht mitbekommen. Weil auf die Politik in der Hinsicht leider absolut kein Verlass ist (die Karren fahren ja immer noch rum und machen krank) wollen wir gerne selber konkrete Daten sammeln.

» Read the rest of this entry «

September 6th, 2018 § § permalink

Am 12.09. treffen wir uns zum mittlerweile 6. mal, um zusammen Audiotechnik zu verstehen & zu reparieren.

Kommt vorbei & bringt all die scheppernden Boxen, leiernden Kassettendecks und knackenden Verstärker mit, die ihr finden könnt!

August 18th, 2018 § § permalink

aufgrund der aktuellen Geschehnisse (https://blog.maschinenraum.tk/?p=3423) treffen wir uns am

Dienstag, 21.08, ab 20 Uhr im Maschinenraum in der M18

zu einer Infoveranstaltung zum Thema Hausdurchsuchungen.

Wir möchten darüber sprechen, wie wir uns bei einer Hausdurchsuchung verhalten wollen/können/müssen bzw. wie wir uns auf sowas überhaupt erst vorbereiten.

Wir haben gemerkt, dass unsere eigene Unsicherheit uns da sehr zögerlich macht und wollen gerne etwas Klarheit schaffen.

Leitet diese Info gerne auch an andere Interessierte weiter!

April 6th, 2018 § § permalink

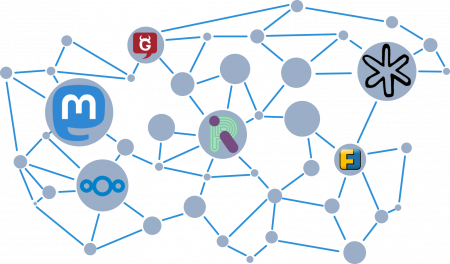

Hier noch mal eine kurze Zusammenfassung der am Mittwoch vorgestellten dezentralen Dienste.

Dazu sei angemerkt: Dezentrale Dienste funktionieren nur, wenn ihr euch nicht alle auf dem gleichen Server anmeldet! Schaut in die Listen, sucht euch was passendes, oder nutzt optimal einen Server dessen Admins ihr kennt & denen ihr vertraut (oder super optimal: Setzt eure eigenen Server auf! Dank fertiger Lösungen wie FreedomBox ist das einfacher denn je.).

Dezentrale soziale Medien:

Blogging:

Image Sharing:

Chat (auch Video und Telefonie):

Cloud-Dienste:

Video:

Audio:

Netzwerke:

DNS-Server:

Kollaborative Textbearbeitung:

Ihr habt selber Server, die noch in die Liste können? Dann schreibt einen Kommentar :)

Ihr wollt eure Admins treffen? Dann kommt am besten Montag oder Dienstagabend zu unseren regelmäßigen Veranstaltungen.

März 27th, 2018 § § permalink

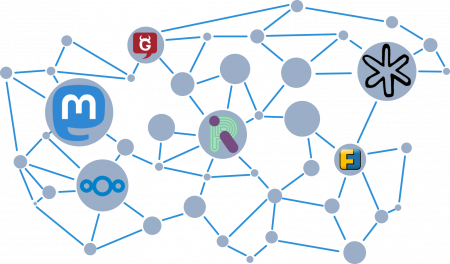

Facebook ist doof - diese Parole schleicht sich seit den letzten Tagen auch langsam in die Mainstream-Medien.

Aber was jetzt? Zurück zu einfacheren Zeiten, zu E-Mails und Newsgroups? Oder gar...IRC?

Oder: wir bauen einfach unsere eigenen sozialen Netzwerke. Und wenn schon, dann gleich richtig – also dezentral, unabhängig und sicher.

Der Maschinenraum unterstützt euch aktiv: Wir haben jetzt eine eigene Mastodon-Instanz (social.bau-ha.us) und einen eigenen Matrix-Server (matrix.bau-ha.us).

Schon länger stellen wir auch andere dezentrale Projekte für euch zur Verfügung: die m18-cloud (cloud.bau-ha.us) und ein Etherpad (m18.uni-weimar.de/pad/).

Ihr wollt mehr wissen? Dann kommt am 4.4. ab 20Uhr in den Maschinenraum zu einem kurzen Vortrag mit anschließender Diskussion.

Wir freuen uns auf euch!